Descuento del 80% en este curso.

Descuento del 80% en el curso aqui

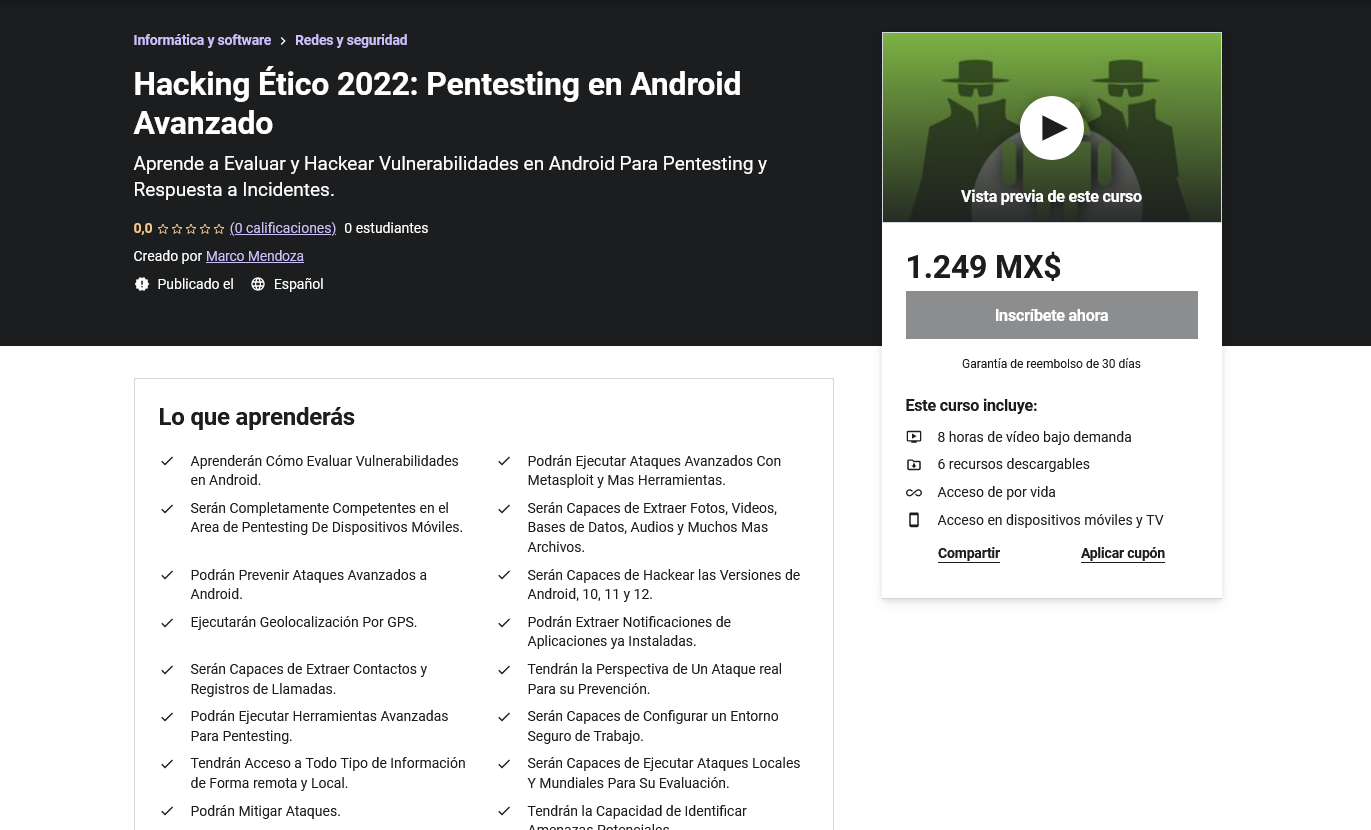

Lo que aprenderás

-

Aprenderán Cómo Evaluar Vulnerabilidades en Android.

-

Podrán Ejecutar Ataques Avanzados Con Metasploit y Mas Herramientas.

-

Serán Completamente Competentes en el Area de Pentesting De Dispositivos Móviles.

-

Serán Capaces de Extraer Fotos, Videos, Bases de Datos, Audios y Muchos Mas Archivos.

-

Podrán Prevenir Ataques Avanzados a Android.

-

Serán Capaces de Hackear las Versiones de Android, 10, 11 y 12.

-

Ejecutarán Geolocalización Por GPS.

-

Podrán Extraer Notificaciones de Aplicaciones ya Instaladas.

-

Serán Capaces de Extraer Contactos y Registros de Llamadas.

-

Tendrán la Perspectiva de Un Ataque real Para su Prevención.

-

Podrán Ejecutar Herramientas Avanzadas Para Pentesting.

-

Serán Capaces de Configurar un Entorno Seguro de Trabajo.

-

Tendrán Acceso a Todo Tipo de Información de Forma remota y Local.

-

Serán Capaces de Ejecutar Ataques Locales Y Mundiales Para Su Evaluación.

-

Podrán Mitigar Ataques.

-

Tendrán la Capacidad de Identificar Amenazas Potenciales.

-

Serán Capaces de Proveer Seguridad a Empresas.

Descripción

INTRODUCCIÓN:

La seguridad en dispositivos Android se ha vuelto cada vez más importante debido a la gran demanda que hay en el mundo con respecto a Smartphones, Smart tv, relojes, impresoras e incluso computadoras y laptops. Es debido a este incremento de dispositivos inteligentes que usan Android que las amenazas para los usuarios han aumentado de una manera desproporcionada, un claro ejemplo de esto es lo sucedido durante la pandemia, ya que la mayoría de las personas empezaron a trabajar desde casa debido a la contingencia, muchos ciberdelincuentes aprovecharon esto para revivir viejos Malware como crear nuevos Malwares, esto provocó una gran cantidad de ataques y nuevas formas de estafas, como resultado muchas personas fueron víctimas de robo de información, fraude y robo bancario, dada la necesidad de más expertos en el tema del pentesting de Android cree este curso que aborda los temas más básicos como técnicas muy avanzadas de simulaciónes de ataques reales, si te interesa ser un experto en el penstesting y hacking de Android te invito a seguirme en el curso. Este curso fue creado pensando en los escenarios mas reales que puedan proporcionarte los mejores ejemplos de ataques en la vida real.

ESTRUCTURA DEL CURSO:

Este curso está constituido por varios temas, empezamos viendo temas básicos como la configuración del entorno de trabajo, donde utilizaremos Kali Linux, Android 10, 11 y 12 para realizar los ataques mas eficaces contra las versiones mas nuevas de Android que pueden estar en uso en el mercado, también implementaremos dispositivos reales con las versiones de Android 11 y 12 con todos sus parches de seguridad para tener un escenario lo mas cerca a un caso de la vida real, después te daré una introducción al tema del pentesting y hacking de dispositivos Android, enseguida pasaremos a la parte práctica del curso en la que se centra la mayoría del curso, la parte práctica del curso esta constituida de 3 laboratorios donde realizaremos pruebas en entornos seguros para poder comprender como funcionan los ataques más utilizados en dispositivos Android, en el primer laboratorio utilizaremos Metasploit Framework para realizar ataques completos a Android 11 y 12, durante la ejecución del ataque podremos sacar fotos, videos y audios de una forma práctica, también seremos capaces de enviar y ver SMS, podremos ver los contactos y las llamadas hechas por el dispositivo, e incluso seremos capaces de navegar por el directorio de archivos y extraer documentos multimedia y archivos varios, todo esto nos ayudara a comprender mejor como funcionan estos ataques para poder mitigarlos de la manera mas sencilla, en este módulo también veremos como se carga una aplicación real con un payload para posterior hacer un ataque con una aplicación real modificada y extraer la misma información que vimos al principio del modulo 1, usaremos 2 ejemplos de apk original modificada, en este caso FACEBOOK y INSTAGRAM, y por ultimo veremos como se hacen estos ataques de forma remota, es decir sin depender de una red local, ejecutando ataques en cualquier parte del mundo. En el segundo modulo usaremos una aplicación externa que no viene incluida en Kali Linux pero yo te enseñare como instalarla, la aplicación para pentesting avanzado L3MON, esta aplicación nos permitirá realizar ataques avanzados simulando la invasión externa de un atacante, cuando ejecutemos este ataque podremos extraer todo tipo de datos como, SMS, fotos, videos, archivos, bases de datos, notificaciones de aplicaciones, posiciones de GPS, contactos, llamadas y audios, esta herramienta es muy poderosa y cuando terminemos de usarla podrás ser capas de realizar una evaluación de amenazas de una forma rápida y precisa, este segundo laboratorio es el mas largo y el mas importante ya que simula un ataque de la manera más cercana aun caso de la vida real, también veremos como realizar ataques remotos utilizando 4G y 3G para atacar desde cualquier parte del mundo, después de este laboratorio podrás tener la confianza necesaria para responder a cualquier contingencia de seguridad, y no habrá falla que no puedas detectar, y por ultimo en el tercer laboratorio veremos una herramienta muy similar a Metasploit, AndroRAT una herramienta muy capaz y poderosa, en este último laboratorio veremos algo muy parecido al laboratorio 1 donde utilizamos Metasploit como herramienta principal, después veremos un modulo de ofuscación, donde podremos ser testigos de como los ciberdelincuentes ocultan sus Malware para evitar los Antivirus, esto te ayudara a tener una mejor comprensión de como identificar amenazas potenciales que pueden hacer perder millones a las empresas que proteges como pentester y por ultimo veremos un módulo de asesoramiento de identificación de amenazas.

TEMARIO:

- 01 – Introducción.

- 02 – Instalación del Entorno.

- 03 – Laboratorio Práctico 1.

- 04 – Laboratorio Práctico 2.

- 05 – Laboratorio Práctico 3.

- 06 – Ofuscación.

- 07 – Técnicas de Prevención.

¿Para quién es este curso?

- Este curso está dirigido a todos los que quieran mejorar la seguridad de su empresa.

- Profesionales de IT.

- Curiosos del hacking.

- Personas que quieran refrescar sus conocimientos.

- Profesionales de la informática.

- Personas completamente principiantes.